4.9 Ancaman Keamanan (Security Threats)

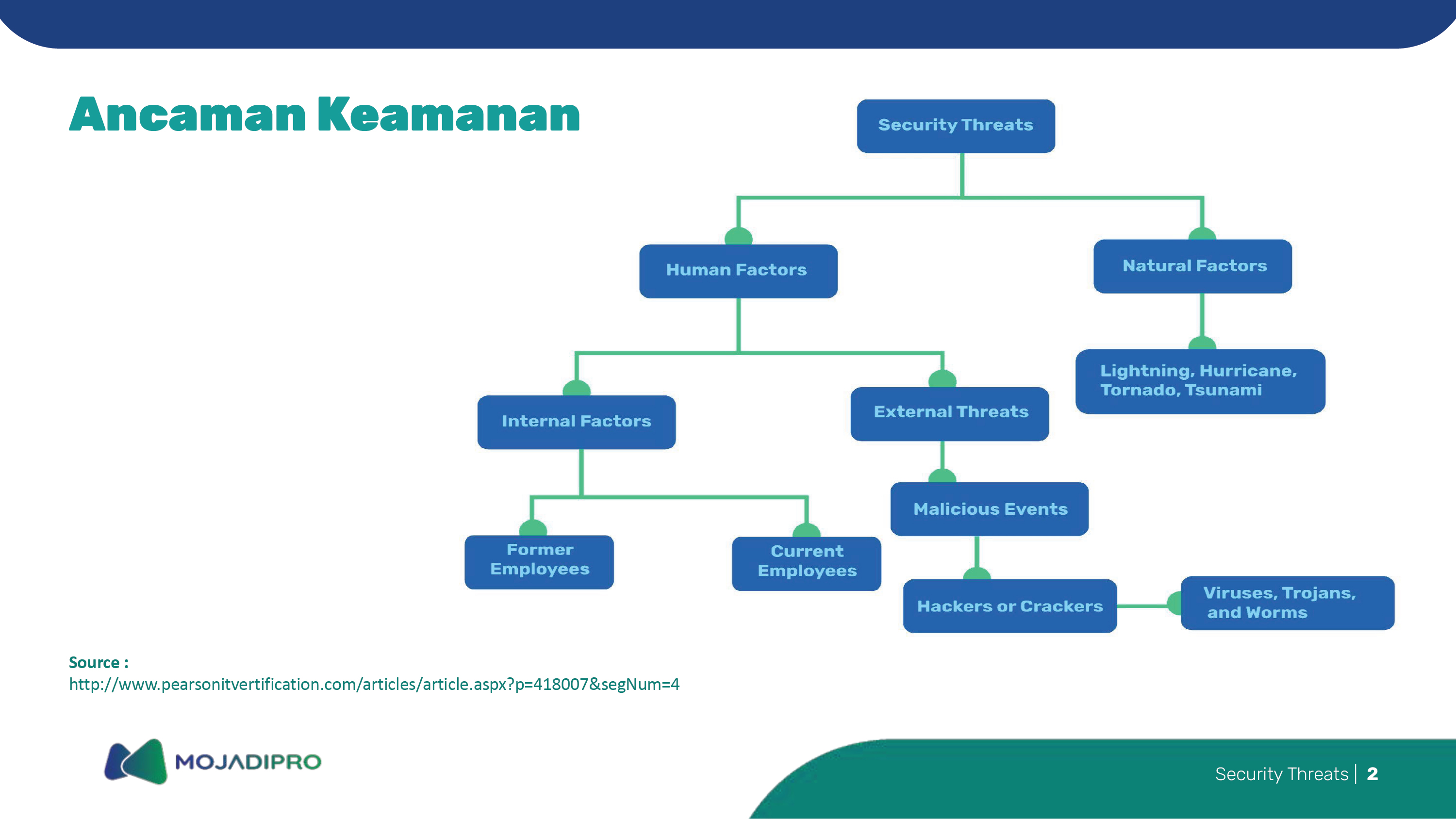

Ancaman keamanan merujuk pada berbagai risiko dan potensi ancaman yang dapat mengancam integritas, kerahasiaan, dan ketersediaan sistem, data, atau layanan. Pemahaman mendalam tentang berbagai ancaman keamanan membantu dalam merancang strategi keamanan yang efektif. Berikut adalah beberapa jenis umum dari ancaman keamanan:

1. Malware:

Deskripsi: Program berbahaya yang dirancang untuk merusak atau mengambil alih sistem atau data korban.

Contoh: Virus, worm, trojan horse, ransomware.

2. Serangan Phishing:

Deskripsi: Upaya untuk mendapatkan informasi sensitif atau memasukkan malware dengan menyamar sebagai komunikasi tepercaya.

Contoh: Email phishing, phishing website.

3. Serangan DDoS (Distributed Denial of Service):

Deskripsi: Upaya untuk membuat layanan atau sumber daya menjadi tidak tersedia dengan membanjiri mereka dengan lalu lintas atau permintaan yang berlebihan.

Contoh: Serangan DDoS, serangan amplifikasi.

4. Serangan Man-in-the-Middle (MitM):

Deskripsi: Pihak ketiga mengintervensi komunikasi antara dua entitas tanpa pengetahuan mereka.

Contoh: Sniffing, spoofing, serangan SSL strip.

5. Serangan Ransomware:

Deskripsi: Malware yang mengenkripsi data korban dan meminta pembayaran tebusan untuk mendapatkan kunci dekripsi.

Contoh: WannaCry, Petya, CryptoLocker.

6. Serangan SQL Injection:

Deskripsi: Memasukkan perintah SQL berbahaya ke dalam input pengguna untuk merusak atau mengakses database.

Contoh: Mengirim input manipulatif ke formulir web.

7. Serangan Cross-Site Scripting (XSS):

Deskripsi: Memasukkan skrip berbahaya ke dalam halaman web yang kemudian dijalankan oleh pengguna yang melihat halaman tersebut.

Contoh: Menanamkan skrip pada formulir atau halaman web.

8. Serangan Cross-Site Request Forgery (CSRF):

Deskripsi: Memanipulasi pengguna agar melakukan tindakan yang tidak disadari di situs web yang memiliki kepercayaan pengguna.

Contoh: Mengeksploitasi otentikasi otomatis di browser.

9. Serangan Kelemahan Terkait Perangkat Lunak (Software Vulnerability Exploitation):

Deskripsi: Memanfaatkan kelemahan dalam perangkat lunak atau sistem operasi yang tidak diperbarui untuk mendapatkan akses tidak sah.

Contoh: Eksploitasi kelemahan pada sistem operasi atau aplikasi.

10. Serangan Kelemahan Terkait Perangkat keras (Hardware Vulnerability Exploitation):

- Deskripsi: Memanfaatkan kelemahan dalam perangkat keras untuk mendapatkan akses tidak sah atau merusak sistem.

- Contoh: Eksploitasi kerentanan pada chip atau perangkat keras lainnya.

11. Serangan Zero-Day:

- Deskripsi: Memanfaatkan kerentanan keamanan yang belum diketahui atau belum diperbaiki oleh vendor.

- Contoh: Eksploitasi kerentanan sebelum patch keamanan tersedia.

12. Ancaman Insider:

- Deskripsi: Ancaman yang berasal dari individu dalam organisasi yang memiliki akses dan pengetahuan tentang sistem dan data.

- Contoh: Pencurian data oleh karyawan, penyalahgunaan hak akses.

13. Ancaman Fisik:

- Deskripsi: Ancaman yang berasal dari tindakan fisik yang dapat merusak perangkat keras atau menyebabkan kehilangan data.

- Contoh: Pencurian perangkat keras, kerusakan fisik.

14. Ancaman Jaringan:

- Deskripsi: Ancaman yang berasal dari kelemahan atau kekurangan dalam keamanan jaringan yang memungkinkan akses tidak sah.

- Contoh: Penetrasi jaringan, sniffing.

15. Ancaman IoT (Internet of Things):

- Deskripsi: Ancaman yang berasal dari perangkat IoT yang dapat dieksploitasi untuk merusak atau mengakses jaringan.

- Contoh: Serangan pada perangkat pintar, pengambilalihan perangkat IoT.

Menghadapi ancaman keamanan memerlukan strategi yang holistik dan langkah-langkah keamanan yang sesuai. Terus memantau perkembangan ancaman siber, memperbarui sistem dan perangkat lunak secara teratur, serta melibatkan pengguna dalam pelatihan kesadaran keamanan adalah bagian integral dari manajemen keamanan yang efektif.